Para que serve uma estrutura de segurança cibernética

Por Rodrigo Belone, Consultor de Soluções

As ameaças de segurança cibernética exploram a maior complexidade e conectividade de sistemas de infraestrutura crítica, o que coloca em risco a segurança das informações dos indivíduos, das empresas, economia e governos.

Para combater esses riscos cibernéticos, o NIST (Instituto Nacional de Padrões e Tecnologia) desenvolveu uma estrutura de segurança cibernética baseada em riscos para fornecer às agências governamentais e ao setor privado padrões e melhores práticas para ajudar a gerenciar os riscos de segurança cibernética.

O que é o NIST?

A estrutura de segurança cibernética do NIST é uma ferramenta poderosa para organizar e melhorar seu programa de segurança cibernética. É um conjunto de diretrizes e práticas recomendadas para ajudar as organizações a construir e melhorar sua postura de segurança.

A estrutura apresenta um conjunto de recomendações e padrões que permitem que as organizações estejam mais bem preparadas para identificar e detectar ataques cibernéticos, além de fornecer diretrizes sobre como responder, prevenir e se recuperar de incidentes cibernéticos.

NIST Cybersecurity Framework

Essa estrutura aborda a falta de padrões quando se trata de segurança cibernética e fornece um conjunto de regras e diretrizes para as organizações de todos os setores.

O NIST CSF é considerado o padrão-ouro para a construção de um programa de segurança cibernética. Se você está começando a estabelecer um programa ou já está executando um processo, a estrutura é ideal, agindo como uma ferramenta de gerenciamento de segurança de nível superior que ajuda a avaliar o risco de segurança cibernética em toda a organização.

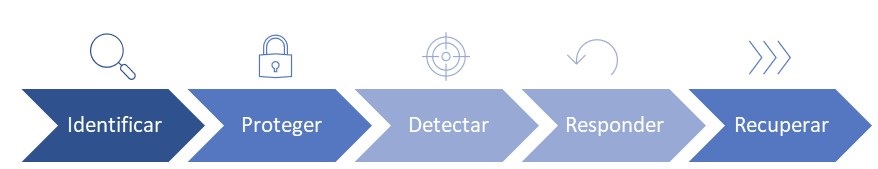

Funções

A estrutura categoriza todos os recursos, projetos, processos e atividades diárias de segurança cibernética nessas 5 funções principais:

IDENTIFICAR

A função “Identificar” está focada em estabelecer as bases para um programa eficaz de segurança cibernética. Ela auxilia no desenvolvimento de um entendimento organizacional para gerenciar o risco de segurança cibernética para sistemas, pessoas, ativos, dados e recursos. Para permitir que uma organização foque e priorize seus esforços, consistente com sua estratégia de gerenciamento de riscos e necessidades de negócios, essa função enfatiza a importância de entender o contexto de negócios, os recursos que suportam funções críticas e os riscos de segurança relacionados. As atividades essenciais incluem:

- Identificar ativos físicos e de software para estabelecer a base de um programa de gerenciamento de ativos

- Identificar o ambiente de negócios da organização, incluindo seu papel na cadeia de suprimentos

- Identificar as políticas de segurança cibernética estabelecidas para definir o programa de governança, bem como identificar os requisitos legais e regulatórios relativos aos recursos de segurança cibernética da organização

- Identificar vulnerabilidades de ativos, ameaças a recursos organizacionais internos e externos e atividades de resposta a riscos

- Estabelecer uma estratégia de gerenciamento de risco

- Identificar uma estratégia de gerenciamento de riscos da cadeia de suprimentos, incluindo prioridades, restrições, tolerâncias a riscos e premissas usadas para apoiar as decisões associadas ao gerenciamento

PROTEGER

Descreve as proteções apropriadas para garantir a entrega de serviços de infraestrutura crítica e oferece suporte à capacidade de limitar ou conter o impacto de um possível evento de segurança cibernética. As atividades críticas incluem:

- Implementar proteções para gerenciamento de identidade e controle de acesso dentro da organização, incluindo acessos físico e remoto

- Capacitar a equipe por meio de treinamento de conscientização de segurança, incluindo treinamento de usuários privilegiados e baseados em funções

- Estabelecer proteção de segurança de dados consistente com a estratégia de risco da organização para garantir confidencialidade, integridade e disponibilidade das informações

- Implementar processos e procedimentos para manter e gerenciar as proteções de sistemas e ativos de informação

- Proteger recursos organizacionais por meio de manutenção, incluindo atividades de manutenção remota

- Gerenciar a tecnologia para garantir a segurança e a resiliência dos sistemas, de acordo com as políticas, procedimentos e acordos organizacionais

DETECTAR

A detecção de possíveis incidentes de segurança cibernética é fundamental e essa função define as atividades apropriadas para identificar a ocorrência de um evento de segurança cibernética em tempo hábil. As atividades nesta função incluem:

- Garantir que anomalias e eventos sejam detectados e seu impacto potencial seja entendido

- Implementar recursos de monitoramento contínuo de eventos de segurança cibernética e verificar a eficácia das medidas de proteção, incluindo atividades físicas e de rede

RESPONDER

Essa função concentra as atividades apropriadas para agir em caso de um incidente de segurança cibernética detectado e suporta a capacidade de conter o impacto de um possível incidente. As atividades essenciais incluem:

- Garantir que o processo de planejamento de resposta seja executado durante e após um incidente

- Gerenciar as comunicações com as partes interessadas internas e externas durante e após um evento

- Analisar o incidente para garantir uma resposta eficaz e apoiar as atividades de recuperação, incluindo análise forense e determinar o impacto dos incidentes

- Realizar atividades de mitigação para evitar a expansão de um evento e resolver o incidente

- Implementar melhorias incorporando as lições aprendidas com as atividades de detecção/resposta atuais e anteriores

RECUPERAR

Identifica atividades apropriadas para renovar e manter planos de resiliência e restaurar quaisquer recursos ou serviços que foram prejudicados por conta de um incidente. As atividades essenciais para esta função se sobrepõem um pouco às da fase anterior (Responder) e incluem:

- Garantir que a organização implemente processos e procedimentos de planejamento de recuperação para restaurar sistemas e/ou ativos afetados por incidentes

- Implementação de melhorias com base nas lições aprendidas e revisões das estratégias existentes

- As comunicações internas e externas são coordenadas durante e após a recuperação de um incidente de segurança cibernética